1月9日,腾讯汇。

下午3点的腾讯平安有一场发布会,不到2点,次要演讲人腾讯玄武实验室担任人 TK(于旸) 曾经到位,晓得创宇404Team的老大黑哥(周景平)也现身了。

会前,据晓得创宇一位市场部人士向雷锋网宅客频道泄漏,黑哥几年前发现了一个破绽,报给了谷歌,但是谷歌没搭理他。

“是一点回音都没有吗 ?”雷锋网宅客频道问。

“是,仿佛是说谷歌觉得能够不是它那边的责任。”该人士说。

下午3点25分,原方案开端的发布会还没开端。

腾讯方面同时传来了信息::腾讯玄武实验室上报了一个严重破绽,这属于一个使用克隆的破绽,腾讯方面还提出了破绽应用办法。

这也泄漏了一个信息,这个破绽应该是影响安卓零碎的多款使用,不然工信部指导不会来站台。

3点半左右,发布会开端,悬念揭晓。

在手机上点击一个网站链接,你可以看到一个看上去正常的领取宝抢红包页面,但噩梦从你点击链接就开端——此时你的领取宝的信息全部可以在攻击者的机器上出现,攻击者借此完全可以用你的领取宝消费。

你一无所知。

这是以后应用破绽传递歹意代码的一种典型方式。TK称,在手机上点击歹意链接,有破绽的使用就会被完全控制。

这是一种“使用克隆”破绽攻击。

有意思的是,整套攻击中触及的风险点其实都是已知的。2013年3月,黑哥在他的博客里就提到了这种风险。

TK 称,多点耦合发生了可怕破绽,所谓多点耦合,是A点看上去没成绩,B点看上去也没成绩,但是A和B组合起来,就组成了一个大成绩。

说白了,是一个零碎的设计成绩。

挪动设备普遍运用了可信计算、破绽缓解、权限隔离等平安技术,但挪动技术本身的各种特点又给平安引入了更多的新变量,新产量能够耦合出新风险。

这种使用克隆破绽就是这品种型的破绽。

黑哥引见,其真实2012年3月,他就曾经构成了克隆攻击的思绪。事先他新买了台设备,发现微博数据移到另外一台手机上,手机上会自动完成登陆的进程。发现成绩后,他再次停止测试,然后将破绽概况报给了安卓官方,但是谷歌连邮件都没回复。

黑哥一怒之下在博客上停止发布,但谷歌方面如今仍然没有完全修复该破绽。

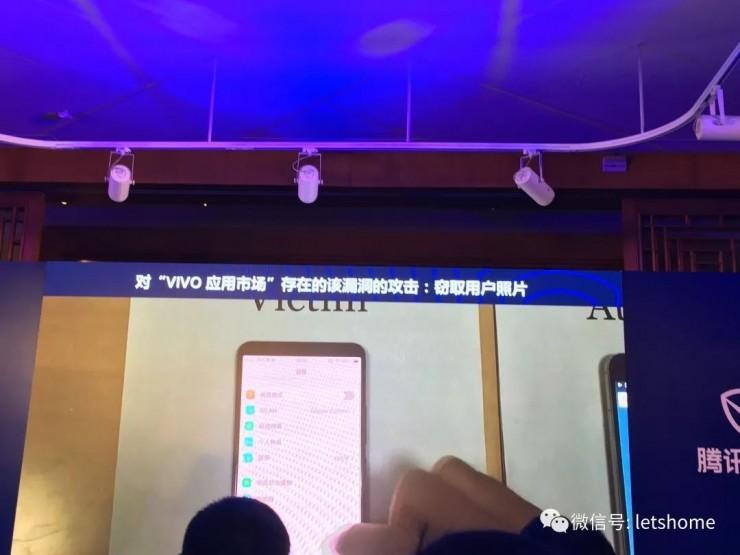

在发布会现场,TK 发布了演示视频,完成了克隆账户和窃取用户照片的攻击效果。

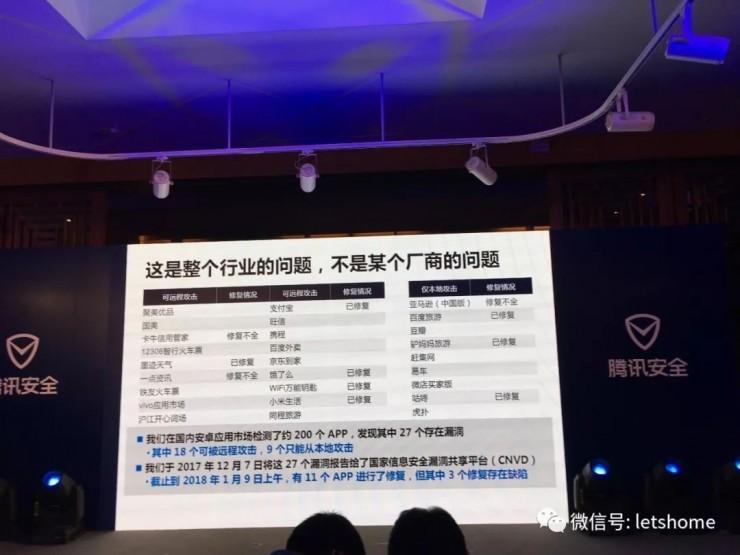

目前,据腾讯方面的研讨,市面上 200 多款安卓使用中,27款 App 有此破绽。破绽列表及影响如下,其中18个可被近程攻击,9个只能从本地攻击。2017年12月7日,腾讯将27个破绽报告给了国度信息平安破绽共享平台(cnvd) ,截止到2018年1月9日,有11个 App 停止了修复,但其中3个修复存在缺陷。

国度互联网应急中心(CNCERT)网络平安处副处长李佳引见,领取宝、百度外卖、国美等曾经就该破绽停止反应,截止到昨天,还未收到京东到家、虎扑等十家厂商的反应。

以下为TK 和黑哥的采访记载,雷锋网 (大众号:雷锋网) 略有删减和整理。

1.什么时分发现的这些破绽?

TK:我们明天看到影响的是若干款 App ,其实整个发现是陆陆续续的一个进程,不是一次性的一个进程。最后发现就是去年年底。

2.厂商怎样修补?

TK:破绽自身是我们发现的,我们发现后及时通报给了国度相关的主管部门,然后经过主管部门去告诉使用厂商修补。

3.针对领取宝,有实践攻击案例吗?

TK:没有,至多我们没有晓得的案例。虽然有能够经过这种途径发起攻击,但是我们并不晓得能否有人真的有发起这种攻击。

4.普通用户可以防备吗?

黑哥:普通用户防备的成绩还是比拟头疼的,方才的视频演示也只是一个场景,第一个视频中,攻击者发了一个短信,让你去点,还有一种场景是可以扫一个二维码,也是诱使你拜访一个网页。其实关于一些普通用户来说,首先他人发给你的链接,少点,不太确定的二维码,不要扫一扫。最重要的一点是,关注官方的晋级,包括操作零碎和 App 的官方晋级。

TK:假如用户明天翻开你的手机,然后把这些曾经修复的 App 晋级到最新版,其实就曾经不再受这些破绽的影响了。

5.这里的多点耦合究竟是什么意思?

TK:多点耦合不是一个破绽,是一种思绪。举一个例子,你能够想跟踪一团体,但是你跟踪这一团体,能够你只掌握他一方面的信息是比拟困难的,假如你只掌握了他鞋子的品牌和尺寸,能够不能准确定位一团体。假如把一团体的各方面特征放在一同时,可以构成综合性的精确断定,但全体的断定是由一系列的细节构成的。

方才讲的明天大家看到的展现里,最终大家看到的我们控制使用发生的效果是克隆这种方式。要用这个破绽去完成克隆,这个破绽自身是由多个耦合点构成的破绽,和克隆结合起来也成了耦合整个链条中的环节,成了齿轮中的一个,最终到达了这样一整套的东西。

6.你第一次是向谷歌提交的,这意味着其实有经过官方版安卓零碎修复的能够性吗?

黑哥:我们做破绽攻防研讨的首先是攻,关于团体来说,在发现攻击方式的时分更多的想到的是攻,至于这个成绩究竟要谁处理,最最少那个时分没有想那么多。只是说这个东西很普遍,或许在操作平台零碎下面有对应的进攻机制可以做这种东西。但是这种设计上的,说缺陷或许是特性也好,设计上的成绩要在操作层面零碎去处理的话,他们(编者注:指谷歌)也很头痛。

即便你把这个成绩处理了,说不定还有其他的成绩,需求不停地改架构之类。就算把平安成绩处理了,会不会给用户的功能带来一些成绩?例如,这两天 CPU 的破绽。很多人还在考虑,操作零碎修复破绽时会降低用户的 CPU 运用率。它会降低功能,这样很多人就会去考虑,这个破绽打的补丁究竟是打还是不打?很多成绩没有一个明白的答案。

安卓厂商有能够比拟积极一点的是,认可这的确是一个大成绩,而且是普遍存在的。有能够做得比拟好一点的厂商会来一个提示,或许安卓厂商以为在不影响其他用户运用的功用和功能下,有必要修复,厂商可以做修补,但大平台思索的成绩更多,不完全是平安性的成绩。

。