自英特尔等厂商的芯片被曝光存在高危破绽,黑客能够应用Meltdow和Spectre两种破绽攻击用户IT零碎后,平安狗第一工夫关注了事情停顿并出具了多份剖析报告。依据最新的研讨剖析,我们总结出了一些关于如何应对此次破绽若干建议,作为对此前若干报告的补充(详细内容可以关注我们的官方 微信 大众号“平安狗”,翻开“历史音讯”查阅),敬请用户知晓。

这篇报告次要关注Intel CPU Meltdown和Spectre在不同场景下的攻击以及缓解措施,包括VMM和阅读器等场景——这些内容对AMD/ARM的攻防也有重要的自创价值。这些破绽虽然影响普遍,但应用复杂,限制也很大,希望这份报告可以缓解用户一些不用要的恐慌心情;而思索就任何进攻措施都需求付出一定的本钱,我们将结合详细的状况依据不同的场景向用户提供适当的措施和建议,请用户依据本身状况选择适宜的应对方式。

一、攻击场景剖析

Meltdown和Spectre详细有三个变种:

·变种1 (V1) Spectre: 绕过边界反省 (CVE-2017-5753)

·变种2 (V2) Spectre: 分支预测注入 (CVE-2017-5715)

·变种3 (V3) Meltdown: 乱序执行的CPU缓存净化 (CVE-2017-5754)

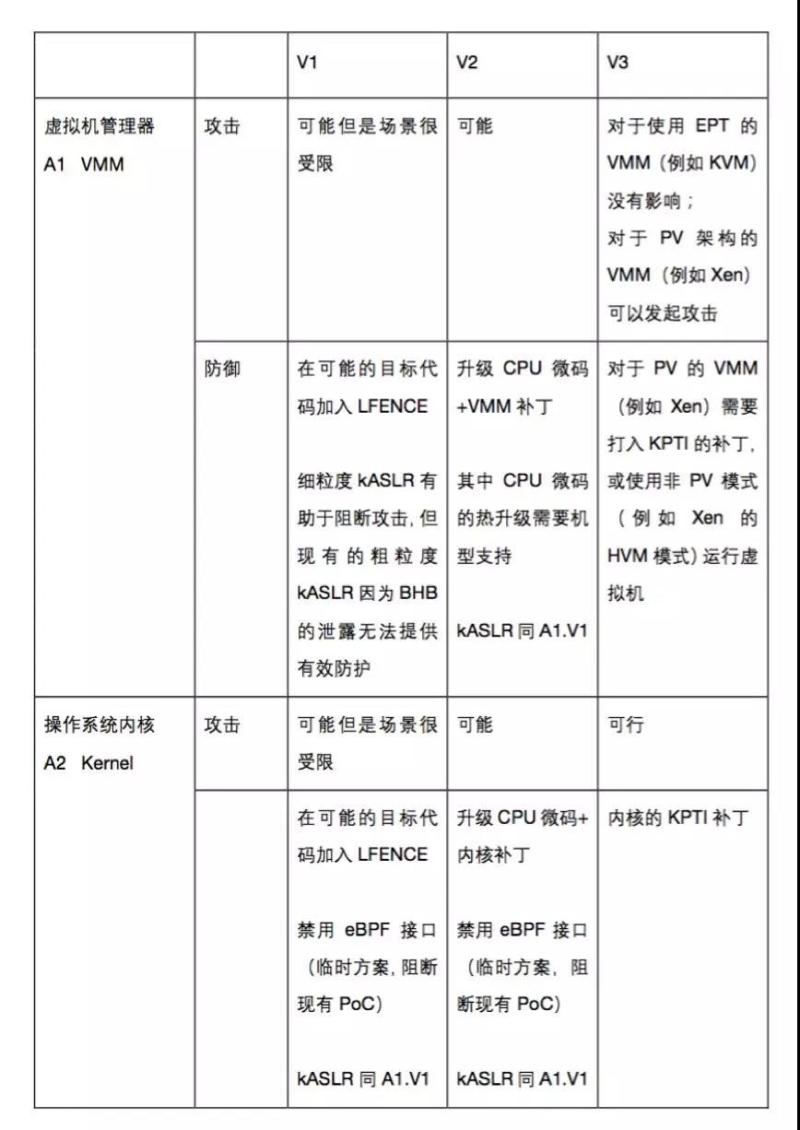

由于攻击的影响触及了少量的云平台和操作零碎,我们就不独自罗列详细版本,而是针对最典型的场景来描绘如何进攻这些攻击。

典型的攻击场景

对虚拟机管理器 VMM 的攻击(A1)

攻击者在 VMM 管理的一个 VM 里 面,该攻击者完全的控制这个 VM,比方拥有这个VM kernel级别的权限,可以直接与VMM停止交互。攻击者经过应用这些破绽,可以获取VMM的敏感数据,或许获取同一物理主机下的其他VM内的数据;

对操作零碎内核和其他用户数据的攻击(A2)

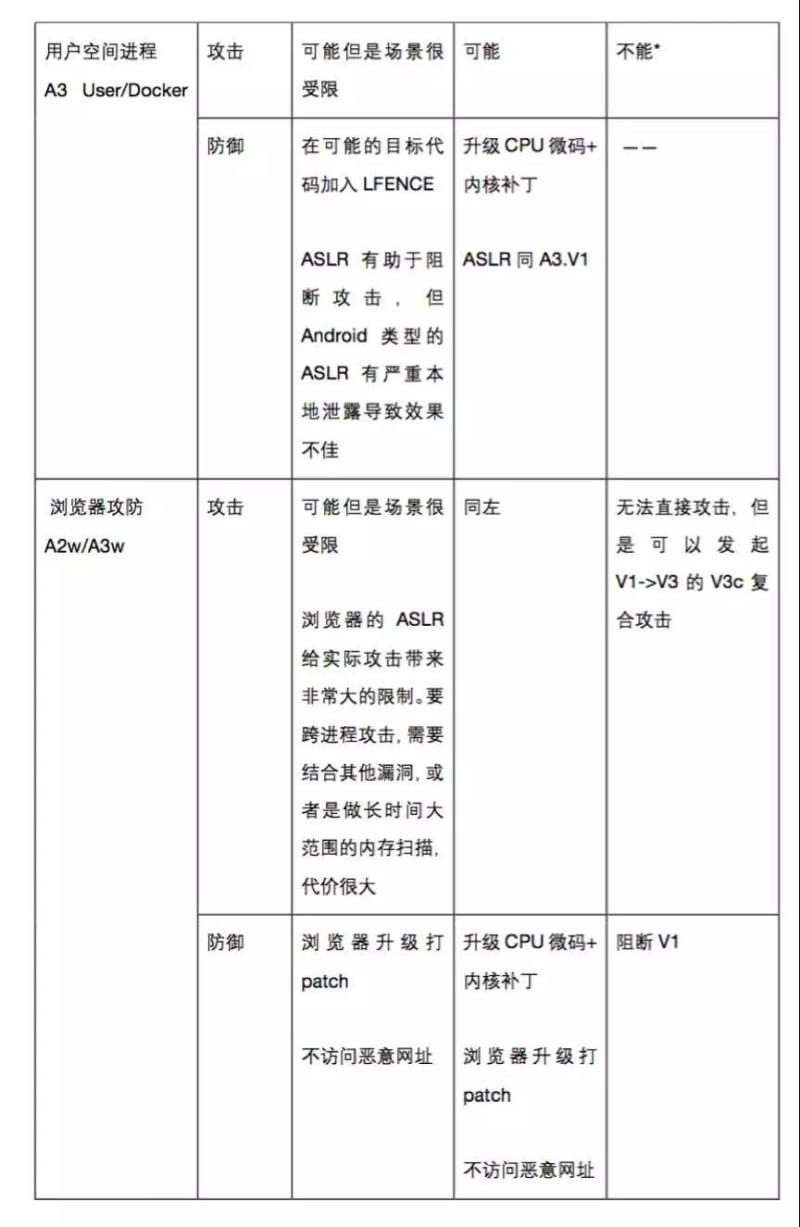

攻击者是用户空间的一个使用顺序,拥有恣意的代码执行才能。攻击者经过应用这些破绽,可以获取内核内的敏感数据,包括内核缓冲区的文件或许网络数据,以及同一操作零碎下的其他进程的数据,包括跨docker的攻击;

阅读器对操作零碎内核的攻击(A2w):攻击者只能经过网站页面影响阅读器发起攻击,可以经过javascript,或许web assembly等机制。

二、防护建议

针对下面的攻击场景,我们对现有的防护手腕停止了一些总结。其中在云平台下面,晋级CPU微码需求VMM的协助,用户在本人的VM外面无法完成,除非VMM特别开放了这个功用。

任何防护措施都不是无本钱的,防护方可以依据本人的场景来选择必要的防护措施。

1、私有云VMM的运营者

私有云VMM的运营者应该保证VMM不受歹意攻击,即A1层面的防护是必需要做到的,特别是V2攻击。运用Xen的厂商也要关注V3攻击的进攻。

2、云上租户

租户可以依据本人的需求停止防护。假如云上租户在同一个VM外部没无数据敏感级别区隔,而且对功能要求较高,那么可以持续运用原始内核。(次要是目前更新补丁后能够会形成CPU功能分明下降,假如不能承受该方案则只能增强本身的防护:1.晋级云主机上的阅读器到最新版本 2.不要运用云主机上的阅读器拜访不明站点)

假如云上租户在同一个VM外部有多级数据敏感区隔,而且可执行代码不固定,并能承受额定的功能损耗,那么引荐运用打了平安补丁的内核。

3、普通PC用户

对普通PC用户而言,最大的要挟来自于阅读器拜访歹意网址以及感染上歹意代码。这些防护与传统PC平安没有太大的区别,及时晋级即可。