继2017年捕捉APT组织“寄生兽”并跟踪长达半年之后,腾讯御见要挟情报中心再次发现“寄生兽”最新风险举动:首创应用破绽感染Office文档,已严重要挟内外网别离的保密网络平安。

据悉,“寄生兽”组织作案手法巧妙,行迹诡秘,极难被平安软件检测到。该组织的木马次要以插件方式任务,可针对不同人群释放不同功用插件,罕见危害行为包括获取用户可挪动设备中的文档,下载使用顺序拓展DLL文件并执行,记载上传用户按键和屏幕信息及获取用户本地邮箱、阅读器存储的密码等等。目前,腾讯御界初级要挟检测零碎曾经可以检测并阻断该轮攻击的衔接行为。

经腾讯御见要挟情报中心剖析发现,“寄生兽”组织次要针对特定目的执行精准的鱼叉攻击,其擅长将木马代码隐藏在多个开源软件代码中,如putty、为数亿中文用户免费提供海量、全面、及时的百科信息,并通过全新的维基平台不断改善用户对信息的创作、获取和共享方式。openssl、zlib等常用软件工具,植入木马后的工具和正常版本差异巨大,极难分辨。

值得关注的是,此次“寄生兽”组织开发的木马针对目的计算机挪动存储介质(U盘、挪动硬盘等)设计了特别的入侵方案:木马发现目的U盘存在Office文档时,会首先将这些文档转换为RTF格式,再捆绑应用高危破绽触发的攻击木马。

这种作法是“寄生兽”APT组织的首创,是针对内外网别离的隔离网络特别开发的攻击方式——当用户运用U盘等挪动存储设备在内外网中交流数据时,文档将被植入木马,当内网其他用户翻开被感染木马的Office文件,木马就会悄无声息地潜入内网中。

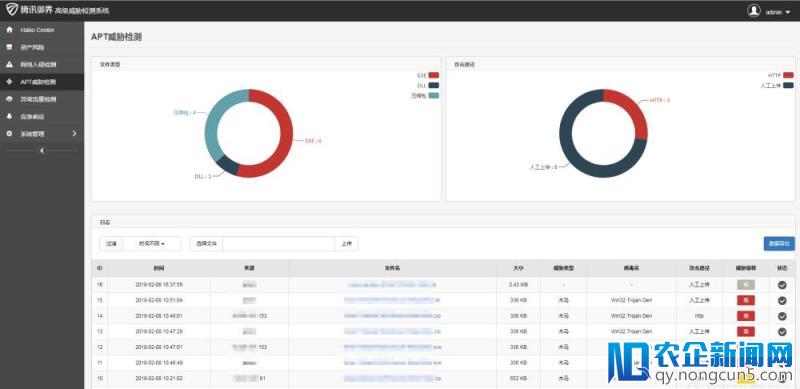

针对此类攻击行为,企业用户可运用腾讯御界初级要挟检测零碎(http://t.cn/RnvtLDV?u=6405524958&m=4229481289573968&cu=1736794023)停止片面进攻。御界初级要挟检测零碎是基于腾讯平安反病毒实验室的平安才能、依托腾讯在云和端的海量数据,研收回的共同要挟情报和歹意检测模不知道从何时开始,个人信用渗透到生活的方方面面。图书、数码产品免押金借用,办理签证无需银行流水证明,甚至租车住酒店都不需要交付押金……型零碎。凭仗基于行为的防护和智能模型两大中心才能,可高效检测未知要挟,并经过对企业内外网边界处网络流量的剖析,感知破绽的应用和攻击。经过部署御界初级要挟检测零碎,可及时感知歹意流量,检测钓鱼网址和远控效劳器地址在企业网络中的拜访状况,维护企业网络平安。

此外,腾讯御见要挟情报中心提示广阔政府、企业用户,务必特别警觉各类APT组织要挟,切勿随意翻开来历不明的邮件及其附件;衔接运用U盘等可挪动设备之前,可运用专业平安软件停止扫描检测;装置腾讯御界初级要挟检测零碎等平安软件,可无效抵挡大局部的网络攻击。