最近,雷锋网宅客频道编辑小李不小心看到了一些奇异的信息:

XX花了26块在X宝买鉴贞效劳测试男冤家,后果发现他曾经结婚半年了……

蛤?还有这种效劳?点开概况一看, 原来是顾客雇佣客服妹子加上男友的社交软件账号停止调戏测试。

【图片来源:史上最贱喵】

知识就是力气,这些测试男友忠实度的妹子们一定不晓得比“客服妹子”更可怕的是特务软件,悄然躲藏在人们的手机中,记载人的一言一行。

“特务软件”通常可以做到搜集受益者的短信、联络人、通话记载、通话录音和网络阅读记载,或许近程开启摄像头和麦克风,对目的停止监听和监视。有些特务软件也可以窃取指定使用的数据,如 Whatapp、Gmail、Skype、Facebook、Twitter 以及微信、QQ 等。

除了这些窃取隐私的“寻常特务软件”,更有一些用于 APT 攻击的”特务软件”甚至可以做到传达病毒和木马,以受益人手机为根底和跳板,进一步攻击最终目的,这类攻击十分复杂和冒险,攻击者往往需掌握着目的零碎的 0day 破绽才干成功。

一项数据标明,Android 特务软件样本数量近两年呈上升趋向,其中 2017 年较 2016年下跌约 20%。

当然,这不是在教你干好事。也许你曾经是受益者,那么,让我们站在正义的一方,以批判性的态度看看 2017 年以离开底有哪些特务软件正在进犯人们的隐私,谋取不合理利益。

1、Chrysaor:攻击多国活泼分子和记者

2017 年 4 月,Google 和 Lookout 的平安实验室报道了一款十分复杂的 Android“特务软件”, 这款”特务软件”名叫 Chrysaor,被攻击者用来攻击以色列、格鲁吉亚、土耳其和墨西哥等国的活泼分子以及旧事记者。

据称,这款”特务软件”很能够是出自色列特务公司 NSO Group之手,此公司2016年曾应用 iOS 端的歹意”特务软件”Pegasus来攻击阿联酋人权活动家。外界普遍以为,NSO Group可以制造出最先进的挪动端”特务软件”,且他们能够将这些产品出售给他国政府、执法机构以及专制政权。

Chrysaor “特务软件”功用弱小,不只可以从手机的聊天软件中窃取用户的隐私数据,还可以经过手机的摄像头和麦克风来监视用户的一举一动。更重要的是,它还可以停止自毁操作,而正是由于这款“特务软件”拥有十分智能的自毁机制,因而它在运用三年后才被研讨人员发现。

Chrysaor”特务软件”具有以下几种功用:

1. 从目前抢手的App中窃取数据,受影响的使用包括Gmail、WhatsApp、Skype、Facebook、Twitter、Viber以及Kakao等。

2. 经过SMS短信来近程控制目的设备。

3. 在后台记载实时视频和语音信息。

4. 键盘记载和屏幕截图。

5. 禁用零碎的自动更新以避免设备破绽被修复。

6. 经过自毁机制来规避检测。

Chrysaor”特务软件”拥有十分智能的自毁机制,当它发现任何有能够要挟到本身的检测行为时,它可以将本人从目的设备中删除。例如呈现上面这几种状况时,Pegasus 将会停止自毁操作:

1. SIM MCC ID有效;

2. 设备中存在与平安产品有关的文件;

3. 继续六十天无法与后台效劳器衔接;

4. 接纳到效劳器发送过去的自毁命令;

Lookout 的研讨人员以为,Chrysaor “特务软件”可以经过基于 SMS 的钓鱼信息来停止传达,就像 Pegasus 感染 iOS 设备一样。且 Chrysaor 应用了名叫 Framaroot 的著名 Android 破绽来 root 目的设备并获取设备的完好控制权,以便其从抢手的 App 中窃取数据。更重要的是,从 Chrysaor”特务软件”最后运用至今,NSO Group 很能够还发现了很多新的Android 0 day破绽,并将相应的破绽应用代码更新到了新版本的 Chrysaor”特务软件”之中。

2.Lipizzan 家族:假装成清算工具

2017 年 8 月,Google 披露了一款名为 Lipizzan 的 “特务软件”家族,此家族疑似由网络武器公司 Equus Technologies 开发。

Lipizzan的”特务软件”假装成 具有清算功用、备份功用的使用顺序来吸援用户下载装置,并在后台偷偷衔接效劳器,窃取用户的电子邮件、短信、地位信息以及屏幕截图等隐私数据。 目前在谷歌使用商店中发现有的 20 多款使用属于 Lipizzan 家族,感染用户为国外小局部用户,国际用户并未遭到涉及。

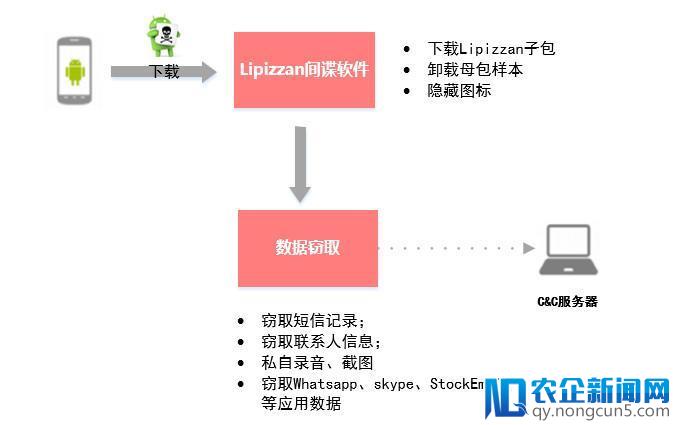

Lipizzan”特务软件”的攻击的方式次要分为两个阶段:

第一阶段:Lipizzan”特务软件”假装使用市场上下载频次比拟高的使用,比方假装成“Backup”或“Cleaner”等使用顺序,隐藏于各种APP下载渠道中,包括Google Play等使用市场,等候用户下载装为数亿中文用户免费提供海量、全面、及时的百科信息,并通过全新的维基平台不断改善用户对信息的创作、获取和共享方式。置。

第二阶段:Lipizzan”特务软件”在装置运转后,能对被感染的设备停止检测,当设备环境契合一定规范后获取设备的root权限,对用户的短信记载、联络人名录、电子邮件甚至是一些知名APP的隐私数据等停止搜集,并在用户毫无感知的状况下上传至攻击者效劳器。

受 Lipizzan“特务软件”影响的使用次要有:Gmail、Hangouts、KakaoTalk、linkedIn、Messenger、Skype、Snapchat、StockEmail、Telegram、Threema、Viber和 Whatsapp等。

3.xRAT:其前身攻击过香港抗议者

2017年9月,挪动平安公司 Lookout 的研讨人员发布了一款复杂的“特务软件”xRAT的报告。报告指出, xRAT是之前攻击过香港抗议者的特务顺序 Xsser mRAT 的新变种,新发现的 xRAT 与 mRAT 有着相反的代码构造、解密密钥和命名商定,显示它们由同一团队开发,此外xRAT 的指令控制中心还与 Windows 歹意顺序有关,意味着这是一个跨平台攻击举动。

xRAT 包括了很多先进的功用,如静态加载额定代码,探测规避、删除指定使用和文件、搜索特定使用数据等,且攻击者能实时的近程控制大局部功用。

xRAT“特务软件”还包括自我删除功用,它的开发者会检测设备上的反病毒使用,并预警攻击者,次要检测的反病毒使用类型有:

管家 (housekeeper)

清算 (Cleanup)

平安 (safety)

杀毒 (Antivirus)

权限 (Authority)

Defender

卫士 (Guardian)

Security

此外,xRAT“特务软件”还有弱小的文件删除功用,能删除感染设备上的大局部内容或攻击者指定的文件,xRAT能近程指定的删除操作有:

删除SDCard上的照片文件;

删除SDCard上的音频文件;

清空设备,删除大局部内容,包括SDCard上的一切内容,/data/data下的使用和数据,以及/system/app下的零碎使用;

删除指定的输出法使用,如QQ拼音、搜狗输出法等;

删除指定的社交使用,如微信、QQ、易信、Whatsapp等。

4、假装成弹窗的“特务软件”

17年12月,Android MediaProjection 效劳被曝高危破绽(CVE-2015-3878),马上便有歹意开发者应用该破绽开发歹意软件窃取用户信息。

Medi在互联网思维的影响下,传统服务业不再局限于规模效益,加强对市场的反应速度成为传统服务业发展的首要选择。在互联网思维下,通过对传统服务业的改革,为传统服务业发展创造了全新的天地。aProjection效劳是Google在Android 5.0中引入的,可以让使用开发者获取屏幕内容和记载零碎音频。在Android 5.0之前,使用开发者需求使用在 root 权限下运转或许用设备的 release key 对使用停止签名,只要这样才可以运用零碎维护的权限来获取屏幕内容。

而Android 5.0在引入了 MediaProjection效劳后,使用只需经过intent恳求零碎效劳的拜访权限,且不需求在 AndroidManifest.xml中声明恳求的权限。对零碎效劳的拜访是经过SystemUI的弹窗来提示用户,让用户决议能否对想要获取屏幕内容的使用受权。

攻击者可以用假装音讯来掩盖SystemUI的弹窗提示,诱运用户点击并受权攻击者的使用获取屏幕内容。

此次发现的歹意顺序启动后隐藏图标,后台静默运转,应用屏幕录制破绽(CVE-2015-3878)针对安卓5.0-6.0零碎的手机停止屏幕截图,并运用进程维护技术,窃取用户隐私,接纳指定地址发送的控制指令。该顺序次要行为如下:

隐藏顺序图标,诈骗用户隐藏行迹;

经过屏幕录制破绽对屏幕继续截图并上传;

阻拦短信,窃取用户WiFi密码等信息上传到指定效劳器;

获取指定效劳区下发的指令停止近程控制。

5、GnatSpy :连内存用了多少都晓得

17年12月,趋向科技的平安研讨人员发现一款新型挪动歹意软件“GnatSpy”,据剖析揣测该歹意软件与臭名远扬的要挟组织APT-C-23(“双尾蝎”)有关。研讨人员以为,GnatSpy是“双尾蝎”常用的VAMP挪动歹意软件的变种,且比VAMP愈加风险。2016年 5 月至 2017 年 3 月,“双尾蝎”组织瞄准中东地域,对巴勒斯坦教育机构、军事机构等重要范畴展开了有组织、有方案、有针对性的长工夫不连续攻击,攻击平台次要包括Windows 与 Android。

GnatSpy的功用与VAMP的晚期版本相似,但是GnatSpy添加了更多接纳端和效劳,赋予这款歹意软件更多功用和模块化设计,且新变种还大大添加了对Java注解和反射办法的运用,以躲避检测。GnatSpy还能从被感染的设备获取更多信息,包括 SIM卡形态、电池、内存和存储运用状况。

研讨人员表示,目前尚不清楚该组织如何将歹意文件传达给受益者。一种猜想是,“双尾蝎”组织将这些文件假装“安卓设置”或“Facebook更新”这类使用发送给用户,让用户误以为这些文件是合法的成更新并下载装置在本人的设备上。

研讨人员称,并未发现少量的此类使用,这说该组织的攻击限于具有针对性的特定组织或团体。

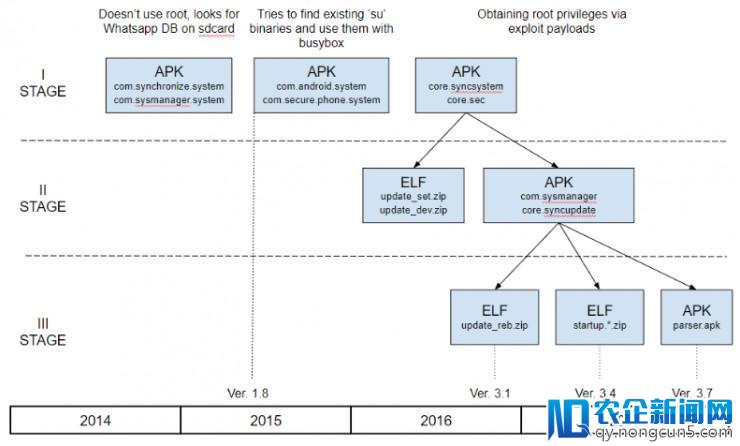

6、Skygofree:经过假挪动网络运营商网络传达

2018年1月,卡巴斯基实验室发布了一款弱小的安卓监控软件 Skygofree 的剖析报告,并以为它出自活泼在监控软件市场上的一家意大利 IT 公司。

自 2014 年以来,安卓歹意软件 Skygofree 暗中增长了很多新功用,包括运用设备麦克风停止基于地位的录音、运用 Android Accessibility Services 窃取 WhatsApp 音讯,以及将受感染设备衔接到受攻击者控制的歹意 Wi-Fi 网络等。

目前 Skygofree 次要经过冒充挪动网络运营商的网络作为传达途径。

【Skygofree”特务软件”的开展工夫线】

去年10月,Skygofree 的最新变种可以经过破绽 root 受益者设备,并开启反向shell,接纳来自C&C效劳的控制指令,让黑客可以完全近程控制受感染的安卓手机,窃取用户隐私数据。

7.标榜本人合法的商业特务软件

除了上述这些来势凶猛的特务软件,还有一类特殊的特务软件:商业特务软件。

这类使用大局部都定位为家长控制(parental control)、手机定位找回等工具,但其实践功用与歹意”特务软件”相差无几,甚至更为弱小。用户甚至不必专门去暗网或地下论坛,直接在搜索引擎或使用市场上搜索关键词“android spy app、手机定位等”就能找到很多相似的使用顺序。

复杂来说,商业特务软件标榜本人是“合理合法的软件”,“光明磊落”地呈现在“引荐”上。所以,简直一切的商业”特务软件”使用顺序都是需求用户手动地装置到目的的设备上,这也是这类商业”特务软件”与传统的歹意”特务软件”的基本差异所在。

你必需手工下载使用顺序、装置并输出购置后获取到的激活凭证来运转使用。在此之后,装置的特务使用顺序就从设备上隐身了,整个装置通常只需求几分钟的事情。其中一些商业”特务软件”还会应用设备的管理权限在目的手机上取得耐久性和自我维护功用。

大少数商业化特务软都具有以下几种功用:

窃取短信信息;

窃取电话信息(日志/录音);

GPS跟踪;

窃取阅读器数据(历史记载/书签);

窃取手机上存储的照片/视频;

窃取通讯录信息(包括电子邮件地址,甚至照片)

一个极有能够的潜在危害是——你以为只要你能看到伴侣的内容,实践上这些信息被上传到效劳器上后,还能够够被其别人取得,形成数据泄露或其他不愉快的结果;最初,由于很多”特务软件”需求 root 权限,在设备上装置这样的使用顺序,会增大感染歹意软件的风险。

一不小心,原以为只“牢牢盯住”家人的行为最终能够引发一场未知的灾难。

雷锋网注:本文局部内容和数据节选自腾讯平安反诈骗实验室近日发布的《2017年Android”特务软件”年度总结报告》。想理解更多网络平安的内容?欢送关注雷锋网 (大众号:雷锋网) 旗下微信大众号“宅客频道”(微信ID:letshome)

。